La cyberattaque d'Uber est une violation de données majeure qui s'est produite en 2016 et qui a provoqué une onde de choc dans toute l'industrie technologique. Avec plus de 57 millions d'utilisateurs touchés, l'événement a été l'une des plus grandes violations de...

Réseaux sociaux

Ransomwares en hausse : Comment les établissements d’enseignement sont pris pour cible

Ces dernières années, les attaques par ransomware sont devenues de plus en plus courantes, et les établissements d'enseignement figurent parmi les cibles les plus fréquentes. Les cybercriminels exploitent les vulnérabilités des systèmes de sécurité des écoles, des...

Exercices de Simulation de Cyberattaque : Tout ce que vous devez savoir

À l'ère du numérique, les cyberattaques sont devenues une menace constante pour les entreprises de toutes tailles. Qu'il s'agisse d'attaques par ransomware ou de violations de données, l'impact d'une cyberattaque peut être dévastateur. C'est pourquoi il est important...

Ransomware de Royal Mail : Chronologie de l’attaque

Royal Mail, le plus grand prestataire de services postaux du Royaume-Uni, a récemment été victime d'une attaque par ransomware qui a compromis ses systèmes. L'attaque, qui s'est produite en août 2021, a considérablement perturbé les activités de l'entreprise et a...

Sécurité IoT : 5 Cyberattaques causées par les vulnérabilités de sécurité IoT

L'internet des objets (IdO) a révolutionné notre mode de vie et de travail, rendant nos maisons et nos entreprises plus intelligentes, plus efficaces et plus connectées que jamais. Cependant, cette connectivité accrue s'accompagne d'un risque plus élevé de...

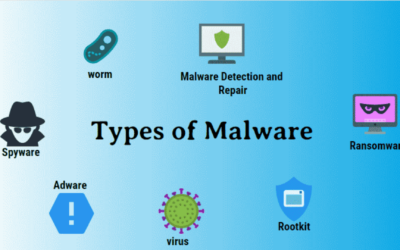

10 types de logiciels malveillants et comment s’en protéger en 2023

À mesure que la technologie progresse et que nous en devenons plus dépendants, la menace des attaques de logiciels malveillants ne cesse de croître. Les logiciels malveillants sont des logiciels conçus pour infiltrer et endommager les ordinateurs, les réseaux et les...

Cyber menaces : Comment les étudiants peuvent-ils rester en sécurité en ligne?

À mesure que la technologie progresse, nous passons tous de plus en plus de temps en ligne. Des médias sociaux aux cours en ligne, l'internet est devenu un élément essentiel de notre vie quotidienne. Cependant, aussi pratique que soit l'internet, il représente...

Comment créer une culture de cybersécurité dans votre entreprise ?

À l'ère du numérique, la cybersécurité est devenue une préoccupation majeure pour les entreprises de toutes tailles. L'augmentation des cybermenaces, telles que les violations de données et les tentatives de piratage, peut avoir des conséquences dévastatrices sur la...

Top 4 des Erreurs de Cybersécurité à éviter lors du Test de Logiciels

À l'ère du numérique, la cybersécurité est plus importante que jamais. Les applications logicielles devenant de plus en plus complexes, il est essentiel de veiller à ce qu'elles soient sûres et protégées contre les cyberattaques. C'est là qu'interviennent les tests de...

Comment expliquer les Bases de la Cybersécurité aux Étudiants ?

À l'ère du numérique, la cybersécurité est devenue un sujet crucial qui ne peut être ignoré. Avec la dépendance croissante à l'égard de la technologie, il est essentiel que les élèves apprennent à se protéger et à protéger leurs informations contre les menaces en...

5 Langages de Programmation les Plus Populaires pour la Cybersécurité en 2023

Dans le monde de la cybersécurité, qui évolue rapidement, les langages de programmation jouent un rôle crucial en aidant les professionnels de la sécurité à se protéger contre les cybermenaces. Compte tenu de la demande croissante de professionnels de la...

Cookies et Cybersécurité : Quelle est la Connexion ?

À l'ère du numérique, la cybersécurité est devenue une préoccupation majeure pour les particuliers comme pour les entreprises. On nous rappelle constamment de protéger nos informations personnelles en ligne, mais saviez-vous que quelque chose d'aussi innocent que les...

Cyberdéfense : Comprendre et élaborer un plan de réponse aux incidents de cybersécurité

À l'ère du numérique, les menaces de cybersécurité constituent une préoccupation croissante pour les entreprises de toutes tailles. Qu'il s'agisse de violations de données ou d'attaques par ransomware, les cybercriminels peuvent causer des dommages considérables à la...

Comment Protéger vos Données Personnelles et votre Confidentialité en Ligne ?

À l'ère du numérique, la protection de vos données personnelles et de votre vie privée en ligne n'a jamais été aussi importante. Avec l'augmentation de la cybercriminalité et des violations de données, il est crucial de prendre des mesures pour protéger vos...

6 Étapes Simples pour Sécuriser vos Données Organisationnelles en 2023

À l'ère du numérique, la sécurité des données est de la plus haute importance et il est crucial de prendre des mesures proactives pour protéger les informations sensibles de votre organisation. Les menaces liées à la cybersécurité sont de plus en plus sophistiquées et...

IA et Cybersécurité : Comment les faire fonctionner ensemble ?

Alors que la technologie continue de progresser, le monde devient de plus en plus interconnecté et la menace des cyberattaques se fait de plus en plus présente. En conséquence, le domaine de la cybersécurité évolue constamment pour faire face aux menaces les plus...

Protection des données en ligne – Quoi, Pourquoi et Comment ?

À l'ère du numérique, la protection des données en ligne est devenue plus cruciale que jamais. Compte tenu de la quantité croissante d'informations personnelles partagées en ligne et de l'augmentation des cybermenaces, il est essentiel de comprendre ce qu'est la...

L’importance de la sécurité des données en 2023

À l'ère du numérique, les données sont la nouvelle monnaie. Avec la prolifération des technologies et l'essor des transactions en ligne, la quantité de données générées et échangées a explosé. Par conséquent, la sécurité des données est devenue une préoccupation...

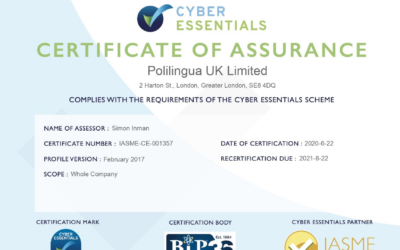

Comment obtenir la certification Cyber Essentials ?

À l'ère du numérique, les cybermenaces sont de plus en plus sophistiquées et répandues. En tant que chef d'entreprise, il est essentiel de prendre les mesures nécessaires pour protéger votre organisation contre les cyberattaques. L'un des moyens les plus efficaces d'y...

Sécurité numérique : Le guide ultime pour protéger vos données contre les ransomwares

Les attaques par ransomware sont de plus en plus fréquentes et peuvent être dévastatrices pour les entreprises comme pour les particuliers. Dans ces attaques, les pirates cryptent vos données et exigent un paiement en échange de la clé de décryptage. Si vous ne payez...

Logiciel malveillant : le Malware qu’est ce que c’est ?

Le Malware est un terme que l'on entend souvent, mais savons-nous vraiment ce que cela signifie ? Tout simplement, le malware fait référence à tout logiciel ou programme conçu pour nuire, endommager ou compromettre un système informatique, un réseau ou un appareil. Il...

Attaque des anniversaires : Cyber Attaque peu connu mais redoutable

Bienvenue dans le monde des cyberattaques ! Si la plupart d'entre nous ont entendu parler de ransomware, phishing et malware, il existe une attaque relativement peu connue mais tout aussi redoutable qui cause des maux de tête aux experts en cybersécurité du monde...

Écoute clandestine : Qu’est-ce que cette attaque de hacking ?

L'écoute clandestine, comme son nom l'indique, est une forme de piratage informatique où les cybercriminels interceptent et écoutent nos communications électroniques, telles que les appels téléphoniques, les e-mails et les messages instantanés. Ce type d'attaque peut...

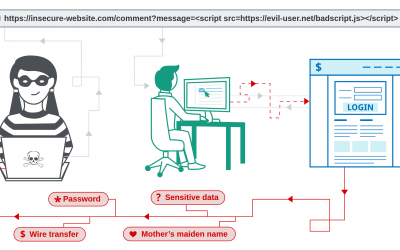

Cross-site scripting : Tous savoir sur l’attaque XSS

Dans l'ère numérique d'aujourd'hui, les menaces cybernétiques sont de plus en plus courantes et sophistiquées. L'une de celles qui a attiré l'attention ces dernières années est l'attaque Cross-Site Scripting (XSS). Ce type d'attaque peut être dévastateur pour les...

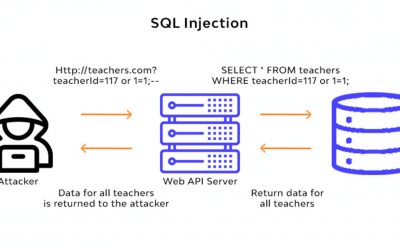

Injection SQL : Tous savoir sur cette technique de hacking

Dans le monde de la cybersécurité, l'injection SQL est une technique de piratage courante utilisée pour exploiter les vulnérabilités des applications web. Les attaques d'injection SQL peuvent causer des dommages importants à un site web, notamment en volant des...

Piratage de mot de passe : Technique de hacking courante comment s’en protéger ?

Dans l'ère numérique, l'importance de la protection de vos informations personnelles ne peut être surestimée. L'une des méthodes les plus courantes utilisées par les pirates informatiques pour accéder à vos données sensibles est le piratage de mot de passe. Cette...

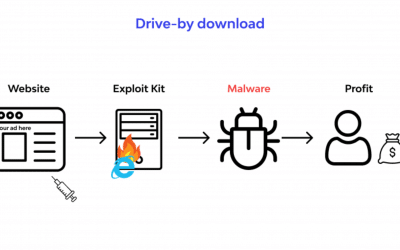

Cyber attaque du drive-by download : Tous savoir sur cette attaque et comment s’en protéger ?

Dans le monde numérique d'aujourd'hui en constante évolution, les cyberattaques deviennent de plus en plus sophistiquées, et l'attaque du téléchargement automatique est l'une des formes les plus courantes de cyberattaques. Ce type d'attaque peut affecter n'importe...

Phishing et Spear phishing : En quoi consiste ces techniques de hacking ? Comment s’en protéger ?

Dans l'ère numérique, nous sommes constamment bombardés d'e-mails, de messages et de notifications. Bien que la plupart d'entre eux soient légitimes, certains sont des tentatives malveillantes de voler nos informations personnelles ou d'infecter nos appareils avec des...

Attaque de l’homme au milieu (MITM) : Qu’est-ce que c’est ? Et comment s’en protéger ?

Dans le monde d'aujourd'hui, où tout est interconnecté par l'internet, les menaces à la sécurité sont de plus en plus fréquentes. L'une de ces menaces est l'attaque "Man-in-the-middle" (MITM), qui est un type de cyberattaque permettant à un pirate d'intercepter les...

Attaques DoS et DDoS : Tous savoir et Comment se protéger ?

Avez-vous déjà entendu parler d'une attaque DoS ou DDoS ? Si ce n'est pas le cas, vous allez être surpris. Ces types de cyberattaques sont de plus en plus courants ces dernières années, causant des perturbations significatives pour les entreprises et les particuliers....

Top 10 des Techniques de hacking les plus connus en 2023

À mesure que la technologie continue de progresser à un rythme sans précédent, les méthodes et techniques utilisées par les pirates informatiques pour violer les systèmes de sécurité évoluent également. En 2023, nous pouvons nous attendre à une augmentation des...

3 Exemples d’exercices de cybersécurité

En tant que monde de plus en plus connecté et numérique, la cybersécurité est devenue une préoccupation majeure pour les entreprises de toutes tailles. Une attaque informatique peut avoir des conséquences dévastatrices, allant de la perte de données sensibles à la...

7 Conseils simples pour Protéger votre identité en ligne

Dans l'ère numérique, notre présence en ligne est devenue une partie intégrante de notre vie quotidienne. Des profils de médias sociaux aux opérations bancaires en ligne, nous dépendons fortement d'Internet pour accomplir diverses tâches. Cependant, avec cette...

Risques de conformité aux médias sociaux et menaces de cybersécurité

Les médias sociaux ont transformé notre manière de communiquer et de se connecter les uns avec les autres. Cependant, avec une dépendance accrue aux plateformes de médias sociaux, il y a une vulnérabilité accrue aux risques de non-conformité aux normes de médias...

6 plus gros hacks de crypto-monnaie de tous les temps : Histoires Complètes

Au cours des dernières années, le monde des crypto-monnaies a connu une croissance exponentielle, avec de plus en plus de personnes investissant dans des devises numériques telles que Bitcoin et Ethereum. Dans cet article, nous allons examiner de plus près certains...

Comment assurer la confiance des clients et protéger votre entreprise contre la cybercriminalité ?

Dans l'ère numérique, avoir une forte présence en ligne est essentiel pour que votre entreprise prospère. Cependant, avec l'utilisation croissante de la technologie, vient le risque de cybercriminalité. Cela va des violations de données au vol d'identité, qui peuvent...

Plan de réponse aux cyber-attaques : un guide complet pour votre entreprise

Dans l'ère numérique, les cyberattaques deviennent de plus en plus fréquentes et sophistiquées. Par conséquent, les entreprises sont exposées à des risques accrus de devenir victimes de ces attaques, ce qui peut entraîner des pertes de données, des pertes financières...

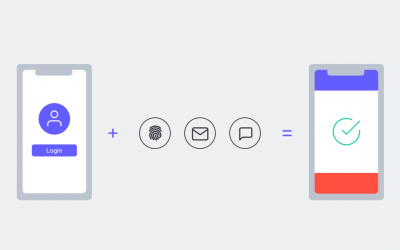

Comment sécuriser votre entreprise avec une connexion sans mot de passe ?

Dans l'ère numérique, les entreprises sont constamment menacées par des attaques informatiques. L'un des points d'entrée les plus courants et vulnérables pour les pirates est les mots de passe faibles. Les mots de passe peuvent être facilement devinés, volés ou...

Cyber menaces dans le Marketing digital – Protégez votre entreprise en ligne

Dans l'ère numérique, les entreprises de toutes tailles se sont tournées vers des stratégies de marketing en ligne pour atteindre un public plus large. Cependant, avec la dépendance croissante des plateformes numériques, une menace tout aussi importante se profile -...

Crypto-monnaie et cybersécurité : comment stocker votre crypto en toute sécurité ?

Au cours des dernières années, les crypto-monnaies sont devenues un sujet de discussion courant. De plus en plus de personnes investissent dans des monnaies numériques telles que le bitcoin, l'éthereum et le litecoin, et il y a de plus en plus de questions sur la...