À mesure que la technologie continue de progresser à un rythme sans précédent, les méthodes et techniques utilisées par les pirates informatiques pour violer les systèmes de sécurité évoluent également. En 2023, nous pouvons nous attendre à une augmentation des techniques de piratage sophistiquées et complexes qui ébranleront les fondations des systèmes numériques les plus fortifiés. Des attaques d’ingénierie sociale aux attaques de rançongiciels, les 10 techniques de piratage les plus populaires de 2023 promettent d’être plus dévastatrices que jamais. Par conséquent, les entreprises et les organisations doivent être prêtes à adapter et à faire évoluer leurs protocoles de sécurité pour suivre le paysage cybermenaces en constante évolution. Dans cet article, nous explorerons les 10 techniques de piratage les plus populaires qui sont susceptibles de dominer le monde de la cybercriminalité en 2023. Alors attachez votre ceinture et préparez-vous à découvrir les dernières et les plus dangereuses techniques de piratage que vous devez connaître.

Ingénierie sociale

L’ingénierie sociale est une pratique de manipulation psychologique qui vise à obtenir des informations confidentielles ou à accéder à des systèmes sécurisés en utilisant des tactiques de persuasion ou de tromperie. En 2023, nous pouvons nous attendre à une augmentation des attaques liées à l’ingénierie sociale, car les pirates informatiques cherchent à exploiter les vulnérabilités humaines plutôt que les failles de sécurité techniques. Les techniques courantes d’ingénierie sociale incluent l’hameçonnage, l’usurpation d’identité et les attaques de type « homme du milieu ».

Pour se protéger contre les attaques d’ingénierie sociale, les organisations doivent mettre en place des processus de formation et de sensibilisation à la sécurité pour leur personnel, afin de les aider à reconnaître les tentatives de manipulation et à signaler les activités suspectes. Les politiques de sécurité doivent également être mises en place pour limiter l’accès aux informations sensibles, ainsi que pour protéger les systèmes et les données contre les tentatives de manipulation.

Phishing

Le phishing est une technique de piratage qui utilise des courriels frauduleux ou des pages web pour inciter les utilisateurs à divulguer des informations sensibles telles que des mots de passe, des informations de carte de crédit ou des informations de compte. En 2023, nous pouvons nous attendre à une augmentation de cette technique de piratage, car les pirates informatiques chercheront à cibler des utilisateurs de plus en plus sophistiqués en utilisant des techniques de phishing plus avancées, telles que le « spear phishing ».

Pour se protéger contre les attaques de phishing, les utilisateurs doivent être vigilants lorsqu’ils reçoivent des courriels ou des messages inattendus, en particulier s’ils contiennent des liens ou des pièces jointes. Les organisations doivent également mettre en place des filtres de courrier indésirable et des processus de vérification de l’identité pour limiter les tentatives de phishing.

Craquage de mots de passe

Le craquage de mots de passe est une technique de piratage utilisée pour découvrir des mots de passe en utilisant des méthodes de force brute ou de dictionnaire pour tester des combinaisons de caractères jusqu’à ce que le mot de passe correct soit trouvé. En 2023, nous pouvons nous attendre à une augmentation de cette technique de piratage, car les pirates informatiques chercheront à exploiter les mots de passe faibles ou mal protégés pour accéder aux systèmes et aux données.

Pour se protéger contre le craquage de mots de passe, les utilisateurs doivent choisir des mots de passe forts et uniques pour chaque compte, en utilisant des combinaisons de lettres, de chiffres et de caractères spéciaux. Les organisations doivent mettre en place des politiques de mot de passe pour encourager les utilisateurs à choisir des mots de passe forts et pour limiter les tentatives de connexion infructueuses.

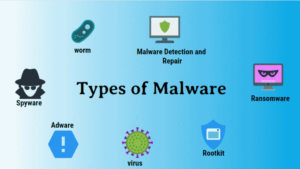

Attaques de logiciels malveillants

Les logiciels malveillants sont des programmes informatiques conçus pour endommager les systèmes informatiques ou voler des données sensibles. En 2023, nous pouvons nous attendre à une augmentation des attaques de logiciels malveillants, car les pirates informatiques chercheront à exploiter les vulnérabilités des systèmes et à contourner les protections de sécurité pour accéder aux données.

Pour se protéger contre les attaques de logiciels malveillants, les utilisateurs doivent être vigilants lorsqu’ils téléchargent des logiciels ou des fichiers depuis des sources inconnues. Les organisations doivent mettre en place des programmes de protection contre les logiciels malveillants pour surveiller et bloquer les tentatives d’infection par des logiciels malveillants.

Attaques de déni de service

Les attaques de déni de service sont des attaques qui visent à rendre un système informatique inaccessible en surchargeant les ressources du système avec des demandes de connexion simultanées. En 2023, nous pouvons nous attendre à une augmentation des attaques de déni de service, car les pirates informatiques chercheront à perturber les opérations des entreprises et des organisations en ciblant leurs systèmes informatiques.

Pour se protéger contre les attaques de déni de service, les organisations doivent mettre en place des mesures de prévention telles que des pare-feu, des limites de bande passante et des programmes de surveillance pour détecter les tentatives d’attaques de déni de service.

Injection SQL

L’injection SQL est une technique de piratage utilisée pour exploiter les vulnérabilités des sites web et des applications, en injectant du code SQL malveillant dans les champs de saisie utilisateur pour accéder aux données sensibles. En 2023, nous pouvons nous attendre à une augmentation de cette technique de piratage, car les pirates informatiques chercheront à exploiter les vulnérabilités des applications web pour accéder aux données des utilisateurs.

Pour se protéger contre l’injection SQL, les organisations doivent mettre en place des processus de test de sécurité pour détecter les vulnérabilités et les failles de sécurité dans les applications web et les sites web. Les développeurs doivent également être formés aux meilleures pratiques de sécurité pour éviter les erreurs de codage qui pourraient rendre les applications vulnérables à l’injection SQL.

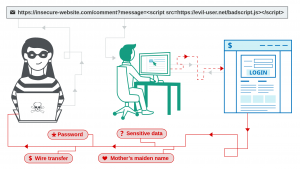

Scripting intersite

Le scripting intersite est une technique de piratage utilisée pour exploiter les vulnérabilités des sites web et des applications, en injectant du code malveillant dans les champs de saisie utilisateur pour accéder aux données sensibles. En 2023, nous pouvons nous attendre à une augmentation de cette technique de piratage, car les pirates informatiques chercheront à exploiter les vulnérabilités des applications web pour accéder aux données des utilisateurs.

Pour se protéger contre le scripting intersite, les organisations doivent mettre en place des processus de test de sécurité pour détecter les vulnérabilités et les failles de sécurité dans les applications web et les sites web. Les développeurs doivent également être formés aux meilleures pratiques de sécurité pour éviter les erreurs de codage qui pourraient rendre les applications vulnérables au scripting intersite.

Attaques de l’homme du milieu

Les attaques de l’homme du milieu sont des attaques qui visent à intercepter les communications entre deux parties pour accéder aux données sensibles. En 2023, nous pouvons nous attendre à une augmentation des attaques de l’homme du milieu, car les pirates informatiques chercheront à exploiter les vulnérabilités des protocoles de communication pour accéder aux données sensibles.

Pour se protéger contre les attaques de l’homme du milieu, les organisations doivent mettre en place des protocoles de sécurité pour chiffrer les communications entre les parties et pour vérifier l’identité des parties avant de permettre la communication.

Menaces persistantes avancées

Les menaces persistantes avancées sont des attaques de piratage sophistiquées qui visent à infiltrer un système de manière furtive et à long terme, en utilisant des techniques de dissimulation pour éviter la détection. En 2023, nous pouvons nous attendre à une augmentation de ces menaces de piratage sophistiquées, car les pirates informatiques chercheront à contourner les protections de sécurité traditionnelles en utilisant des techniques de dissimulation plus avancées.

Pour se protéger contre les menaces persistantes avancées, les organisations doivent mettre en place des programmes de surveillance avancés pour détecter les activités suspectes et les tentatives d’infiltration de système. Les politiques de sécurité doivent également être mises en place pour limiter l’accès aux informations sensibles et pour protéger les systèmes et les données contre les tentatives d’infiltration.

Protection contre les techniques de piratage

Pour se protéger contre les techniques de piratage en constante évolution, les organisations doivent mettre en place des processus de formation et de sensibilisation à la sécurité pour leur personnel, ainsi que des politiques de sécurité pour limiter l’accès aux informations sensibles et protéger les systèmes et les données contre les tentatives de piratage. Les programmes de surveillance avancés et les processus de test de sécurité doivent également être mis en place pour détecter les vulnérabilités et les failles de sécurité dans les systèmes et les applications.

Conclusion

En 2023, nous pouvons nous attendre à une augmentation des techniques de piratage sophistiquées et complexes qui ébranleront les fondations des systèmes numériques les plus fortifiés. Les organisations doivent être prêtes à adapter et à faire évoluer leurs protocoles de sécurité pour suivre le paysage cybermenaces en constante évolution. En mettant en place des processus de formation et de sensibilisation à la sécurité, des politiques de sécurité et des programmes de surveillance avancés, les organisations peuvent se protéger contre les techniques de piratage les plus populaires de 2023 et protéger leurs systèmes et leurs données contre les menaces de piratage sophistiquées.

0 commentaires