L’internet des objets (IdO) a révolutionné notre mode de vie et de travail, rendant nos maisons et nos entreprises plus intelligentes, plus efficaces et plus connectées que jamais. Cependant, cette connectivité accrue s’accompagne d’un risque plus élevé de cyberattaques causées par des vulnérabilités de sécurité de l’IdO. Ces dernières années, nous avons été témoins de plusieurs cyberattaques très médiatisées qui ont exploité ces vulnérabilités, entraînant d’importantes pertes financières, des violations de données et même des dommages physiques. Du tristement célèbre botnet Mirai à l’attaque du ransomware WannaCry, les conséquences des failles de sécurité de l’IdO peuvent être dévastatrices. Dans cet article, nous allons explorer cinq des cyberattaques les plus notables causées par des vulnérabilités de sécurité de l’IoT, et discuter des mesures que les individus et les organisations peuvent prendre pour se protéger contre de futures attaques.

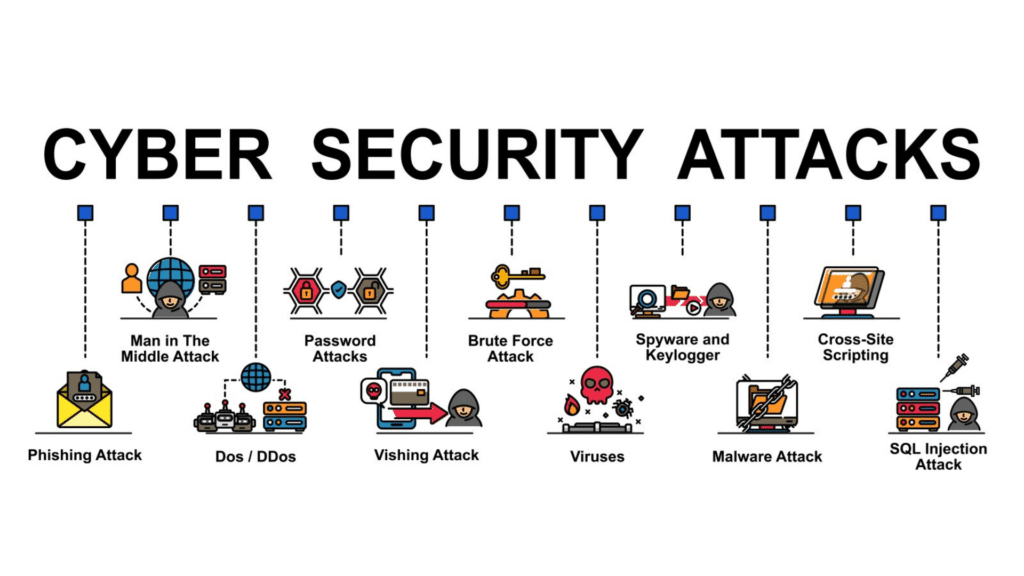

Cyberattaque #1: Attaques par Déni de Service Distribué (DDoS)

Les attaques par déni de service distribué (DDoS) sont l’une des cyberattaques les plus courantes et les plus dévastatrices causées par les vulnérabilités de sécurité IoT. Les attaquants utilisent des botnets pour envoyer des quantités massives de trafic à un serveur cible, le surchargeant et le rendant inutilisable pour les utilisateurs légitimes. En 2016, la botnet Mirai a été utilisée pour attaquer le fournisseur de services DNS Dyn, entraînant des perturbations pour des sites web comme Amazon, Netflix et Twitter.

Les vulnérabilités de sécurité IoT peuvent rendre les dispositifs vulnérables aux attaques DDoS. Les dispositifs IoT sont souvent peu sécurisés et les fabricants ont tendance à les livrer avec des mots de passe par défaut qui peuvent être facilement devinés. Les propriétaires de dispositifs IoT doivent s’assurer de changer les mots de passe par défaut et de mettre à jour régulièrement les logiciels de leurs dispositifs pour éviter les attaques DDoS.

Cyberattaque #2: Attaques de Botnet

Les botnets sont des réseaux d’ordinateurs infectés par des logiciels malveillants, qui sont souvent utilisés pour mener des attaques DDoS et d’autres types d’attaques. Les dispositifs IoT sont devenus une cible privilégiée pour les attaquants cherchant à construire des botnets, car ils sont souvent peu sécurisés et ont une connectivité en ligne permanente.

En 2016, la botnet Mirai a été utilisée pour lancer des attaques DDoS massives contre des sites web, des fournisseurs de services DNS et d’autres cibles. La botnet a infecté plus de 600 000 dispositifs IoT, notamment des caméras de sécurité, des enregistreurs vidéo numériques et des routeurs.

Les propriétaires de dispositifs IoT doivent prendre des mesures pour se protéger contre les attaques de botnet. Tout d’abord, il est important de changer les mots de passe par défaut et de mettre à jour régulièrement les logiciels de leurs dispositifs. Les dispositifs IoT doivent également être installés derrière des pare-feux et des routeurs, et les ports non nécessaires doivent être fermés.

Cyberattaque #3: Attaques de Ransomware

Les attaques de ransomware sont une autre menace sérieuse causée par les vulnérabilités de sécurité IoT. Les attaquants utilisent des logiciels malveillants pour chiffrer les fichiers sur un ordinateur ou un dispositif IoT, puis exigent une rançon pour restaurer les fichiers. En 2017, l’attaque de ransomware WannaCry a infecté plus de 300 000 ordinateurs dans 150 pays, causant des pertes de plusieurs milliards de dollars.

Les dispositifs IoT sont particulièrement vulnérables aux attaques de ransomware, car ils sont souvent peu sécurisés et ont un accès en ligne permanent. Les propriétaires de dispositifs IoT doivent prendre des mesures pour se protéger contre les attaques de ransomware. Tout d’abord, il est important de changer les mots de passe par défaut et de mettre à jour régulièrement les logiciels de leurs dispositifs. Les dispositifs IoT doivent également être installés derrière des pare-feux et des routeurs, et les ports non nécessaires doivent être fermés.

Cyberattaque #4: Attaques de type « Man-in-the-middle » (MITM)

Les attaques de type « Man-in-the-middle » (MITM) sont une méthode courante utilisée par les attaquants pour intercepter et modifier les données qui circulent entre deux dispositifs IoT. Les attaquants utilisent souvent des réseaux Wi-Fi publics non sécurisés pour intercepter les communications entre les dispositifs IoT et les serveurs, puis modifient les données pour voler des informations sensibles ou prendre le contrôle des dispositifs.

Les propriétaires de dispositifs IoT doivent prendre des mesures pour se protéger contre les attaques MITM. Tout d’abord, il est important de ne pas utiliser de réseaux Wi-Fi publics non sécurisés pour les communications IoT. Les dispositifs IoT doivent également être installés derrière des pare-feux et des routeurs, et les ports non nécessaires doivent être fermés. Les propriétaires de dispositifs IoT doivent également utiliser des protocoles de sécurité tels que le chiffrement de bout en bout pour protéger les données en transit.

Cyberattaque #5: Attaques de bourrage de crédentials

Les attaques de bourrage de crédentials sont une méthode courante utilisée par les attaquants pour obtenir un accès non autorisé à des dispositifs IoT. Les attaquants utilisent des listes de noms d’utilisateur et de mots de passe courants pour essayer de se connecter à des dispositifs IoT, en utilisant des outils automatisés pour essayer des milliers de combinaisons différentes.

Les propriétaires de dispositifs IoT doivent prendre des mesures pour se protéger contre les attaques de bourrage de crédentials. Tout d’abord, il est important de changer les mots de passe par défaut et de choisir des mots de passe forts et uniques pour chaque dispositif. Les dispositifs IoT doivent également être installés derrière des pare-feux et des routeurs, et les ports non nécessaires doivent être fermés. Les propriétaires de dispositifs IoT doivent également surveiller les tentatives de connexion suspectes et mettre en œuvre des mesures de sécurité supplémentaires telles que la vérification en deux étapes.

Les meilleures pratiques en matière de sécurité IoT

Les propriétaires de dispositifs IoT peuvent adopter plusieurs meilleures pratiques pour se protéger contre les cyberattaques causées par les vulnérabilités de sécurité IoT. Tout d’abord, il est important de changer les mots de passe par défaut et de choisir des mots de passe forts pour chaque dispositif. Les dispositifs IoT doivent également être installés derrière des pare-feux et des routeurs, et les ports non nécessaires doivent être fermés. Les propriétaires de dispositifs IoT doivent également mettre à jour régulièrement les logiciels de leurs dispositifs pour corriger les vulnérabilités de sécurité.

Les propriétaires de dispositifs IoT doivent également surveiller les tentatives de connexion suspectes et mettre en œuvre des mesures de sécurité supplémentaires telles que la vérification en deux étapes. Les dispositifs IoT doivent également être configurés pour communiquer uniquement avec des serveurs fiables et authentifiés, et les communications doivent être cryptées pour protéger les données en transit.

Outils de sécurité IoT

Il existe plusieurs outils de sécurité IoT disponibles pour aider les propriétaires de dispositifs à se protéger contre les cyberattaques causées par les vulnérabilités de sécurité IoT. Les dispositifs IoT peuvent être équipés de pare-feux et de logiciels antivirus pour protéger contre les attaques de botnet, les attaques de ransomware et les attaques de bourrage de crédentials. Les propriétaires de dispositifs IoT peuvent également utiliser des outils de surveillance de réseau pour détecter les activités suspectes et les tentatives de connexion non autorisées.

L’avenir de la sécurité IoT

La sécurité IoT est un domaine en constante évolution, avec de nouvelles vulnérabilités et de nouvelles menaces émergentes régulièrement. Les fabricants de dispositifs IoT travaillent pour améliorer la sécurité de leurs produits et pour répondre aux préoccupations des consommateurs en matière de sécurité. Les gouvernements et les régulateurs travaillent également pour élaborer des normes de sécurité IoT et pour renforcer les lois et réglementations en matière de sécurité.

Conclusion

Les cyberattaques causées par les vulnérabilités de sécurité IoT peuvent avoir des conséquences graves pour les particuliers et les organisations. Les propriétaires de dispositifs IoT doivent prendre des mesures pour se protéger contre les attaques DDoS, les attaques de botnet, les attaques de ransomware, les attaques MITM et les attaques de bourrage de crédentials. Les propriétaires de dispositifs IoT doivent également adopter les meilleures pratiques en matière de sécurité IoT, utiliser des outils de sécurité IoT et surveiller régulièrement leurs dispositifs pour détecter les activités suspectes. En travaillant ensemble pour améliorer la sécurité IoT, nous pouvons protéger les avantages de l’IoT tout en minimisant les risques.

0 commentaires