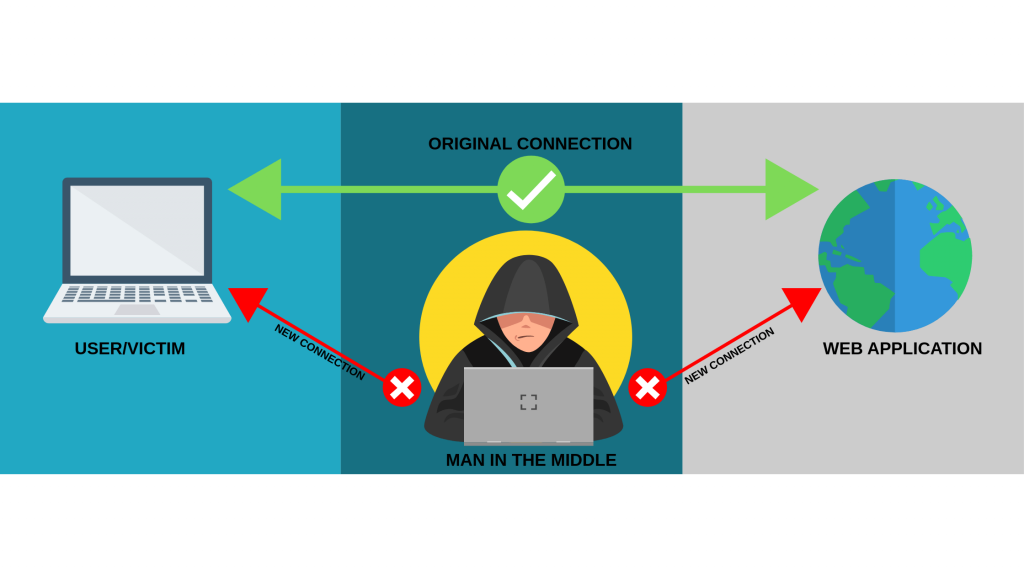

Dans le monde d’aujourd’hui, où tout est interconnecté par l’internet, les menaces à la sécurité sont de plus en plus fréquentes. L’une de ces menaces est l’attaque « Man-in-the-middle » (MITM), qui est un type de cyberattaque permettant à un pirate d’intercepter les communications entre deux parties à l’insu de l’une ou l’autre d’entre elles. Cette attaque peut compromettre des informations sensibles telles que des mots de passe, des numéros de carte de crédit et d’autres données personnelles. Le pirate peut même modifier les messages interceptés ou en injecter de nouveaux, ce qui peut avoir de graves conséquences. Dans cet article, nous allons examiner de plus près ce qu’est une attaque de type Man-in-the-middle, comment elle fonctionne et ce que vous pouvez faire pour vous protéger contre ce type de cyber-attaque. Alors, attachez votre ceinture et plongeons dans le monde des attaques de l’homme du milieu.

Qu’est-ce qu’une attaque de l’homme du milieu (MITM) ?

Une attaque de l’homme du milieu (MITM) est une technique de cyberattaque qui permet à un attaquant d’intercepter les communications entre deux parties sans que l’une ou l’autre ne le sache. Cette technique est utilisée pour accéder à des informations sensibles telles que des mots de passe, des numéros de carte de crédit et d’autres données personnelles. Les attaquants peuvent également modifier les messages interceptés ou en injecter de nouveaux, ce qui peut avoir des conséquences graves. Cette attaque peut se produire sur n’importe quel appareil qui accède à Internet, ce qui en fait une menace sérieuse pour les particuliers, les entreprises et les gouvernements.

Comment fonctionne une attaque de l’homme du milieu ?

Une attaque de l’homme du milieu peut se produire de plusieurs manières, mais l’objectif est toujours le même : intercepter les communications entre deux parties sans que l’une ou l’autre ne le sache. En général, l’attaquant se place entre les deux parties et intercepte les données qui sont transmises entre elles.

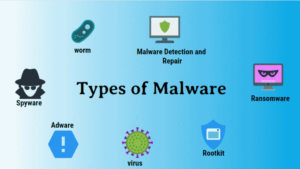

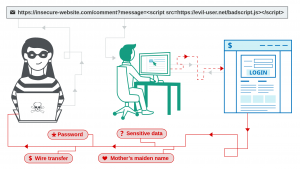

Une manière courante de procéder consiste à utiliser un réseau Wi-Fi public. Les attaquants peuvent créer un faux point d’accès Wi-Fi public et s’y connecter, ce qui leur permet de surveiller et d’intercepter les communications des utilisateurs qui se connectent à ce point d’accès. Les attaquants peuvent également utiliser des logiciels malveillants pour intercepter les communications, ou encore des techniques de phishing pour convaincre les utilisateurs de divulguer des informations sensibles.

Types d’attaques MITM

Il existe plusieurs types d’attaques de l’homme du milieu :

- Attaques de type IP Spoofing : Cette technique consiste à usurper l’adresse IP d’un utilisateur pour intercepter les données qui sont transmises entre les parties. Les attaquants peuvent utiliser cette technique pour accéder à des réseaux privés et voler des informations sensibles.

- Attaques de type DNS Spoofing : Cette technique consiste à modifier les enregistrements DNS pour rediriger les utilisateurs vers des sites Web malveillants. Les attaquants peuvent utiliser cette technique pour voler des informations sensibles telles que des mots de passe ou des informations de carte de crédit.

- Attaques de type SSL Stripping : Cette technique consiste à intercepter les communications chiffrées entre les parties et à les déchiffrer pour accéder aux informations sensibles qui sont transmises.

Exemples d’attaques MITM

Il existe de nombreux exemples d’attaques de l’homme du milieu qui ont eu des conséquences graves. L’un des exemples les plus célèbres est l’attaque de 2013 contre Target, un grand détaillant américain. Les attaquants ont utilisé une technique de phishing pour accéder au système de paiement de Target et voler les informations de carte de crédit de millions de clients. Une autre attaque célèbre est celle menée contre Google en 2011, où les attaquants ont utilisé une technique de SSL Stripping pour accéder aux comptes de messagerie des utilisateurs.

Détection et prévention des attaques MITM

Il existe plusieurs outils et mesures que vous pouvez prendre pour détecter et prévenir les attaques de l’homme du milieu. Voici quelques-unes des mesures les plus courantes :

- Utilisez un VPN : Un VPN est un réseau privé virtuel qui assure la confidentialité et la sécurité des communications en ligne. Il crypte les données qui sont transmises entre les parties, ce qui rend les attaques de l’homme du milieu plus difficiles à réaliser.

- Utilisez des certificats SSL : Les certificats SSL sont des certificats numériques qui permettent de sécuriser les communications en ligne. Ils sont généralement utilisés pour sécuriser les transactions en ligne telles que les paiements par carte de crédit.

- Utilisez des outils de détection des attaques MITM : Il existe plusieurs outils qui peuvent vous aider à détecter les attaques de l’homme du milieu, tels que des outils de détection des adresses IP frauduleuses ou des outils de détection des modifications des enregistrements DNS.

Outils utilisés dans les attaques MITM

Les attaquants utilisent souvent des outils spécifiques pour mener des attaques de l’homme du milieu. Voici quelques-uns des outils les plus couramment utilisés :

- Wireshark : Wireshark est un outil de capture de paquets qui permet de surveiller et d’analyser le trafic réseau. Les attaquants peuvent utiliser cet outil pour intercepter les données qui sont transmises entre les parties.

- Ettercap : Ettercap est un outil de sniffing de paquets qui permet de capturer le trafic réseau. Les attaquants peuvent utiliser cet outil pour intercepter les données qui sont transmises entre les parties.

Comment se protéger contre les attaques MITM ?

Il existe plusieurs mesures que vous pouvez prendre pour vous protéger contre les attaques de l’homme du milieu :

- Évitez d’utiliser des réseaux Wi-Fi publics : Les réseaux Wi-Fi publics sont souvent peu sécurisés, ce qui les rend vulnérables aux attaques de l’homme du milieu. Évitez d’utiliser ces réseaux chaque fois que possible.

- Utilisez un VPN : Un VPN assure la confidentialité et la sécurité des communications en ligne. Il crypte les données qui sont transmises entre les parties, ce qui rend les attaques de l’homme du milieu plus difficiles à réaliser.

- Utilisez des certificats SSL : Les certificats SSL permettent de sécuriser les communications en ligne. Ils sont généralement utilisés pour sécuriser les transactions en ligne telles que les paiements par carte de crédit.

Conséquences réelles des attaques MITM

Les conséquences des attaques de l’homme du milieu peuvent être graves. Les attaquants peuvent accéder à des informations sensibles telles que des mots de passe, des numéros de carte de crédit et d’autres données personnelles. Dans certains cas, les attaquants peuvent utiliser ces informations pour voler de l’argent ou pour commettre d’autres crimes en ligne.

Considérations légales pour les attaques MITM

Les attaques de l’homme du milieu sont illégales dans la plupart des pays. Les personnes qui mènent de telles attaques peuvent faire face à des poursuites judiciaires et à des peines de prison. Les entreprises qui sont victimes d’attaques de l’homme du milieu peuvent également intenter des poursuites judiciaires contre les attaquants.

Conclusion

Les attaques de l’homme du milieu sont une menace sérieuse pour les particuliers, les entreprises et les gouvernements. Il est important de prendre des mesures pour se protéger contre ces attaques, telles que l’utilisation d’un VPN ou de certificats SSL. En fin de compte, la meilleure façon de se protéger contre les attaques de l’homme du milieu est d’être conscient des risques et de prendre des mesures pour se protéger.

0 commentaires