L’écoute clandestine, comme son nom l’indique, est une forme de piratage informatique où les cybercriminels interceptent et écoutent nos communications électroniques, telles que les appels téléphoniques, les e-mails et les messages instantanés. Ce type d’attaque peut être réalisé de différentes façons, notamment le piratage de ligne, le sniffing de paquets et l’ingénierie sociale. Les conséquences de l’écoute électronique peuvent être dévastatrices, car elle peut conduire à l’usurpation d’identité, à la perte financière et même au chantage. Dans cet article, nous examinerons ce qu’est l’écoute clandestine, comment elle fonctionne et ce que vous pouvez faire pour protéger votre vie privée numérique.

Comment fonctionne le piratage de ligne ?

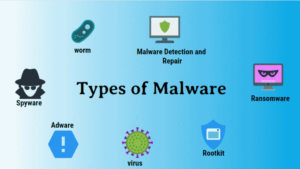

Le piratage de ligne est une méthode courante d’écoute électronique où les cybercriminels interceptent les signaux de communication transitant par les câbles téléphoniques ou Internet. Les attaquants peuvent utiliser des équipements tels que des amplificateurs de ligne, des analyseurs de paquets et des enregistreurs de voix pour intercepter les signaux et les écouter. Les cybercriminels peuvent également installer des logiciels malveillants sur les ordinateurs et les appareils mobiles des victimes pour intercepter les communications à la source.

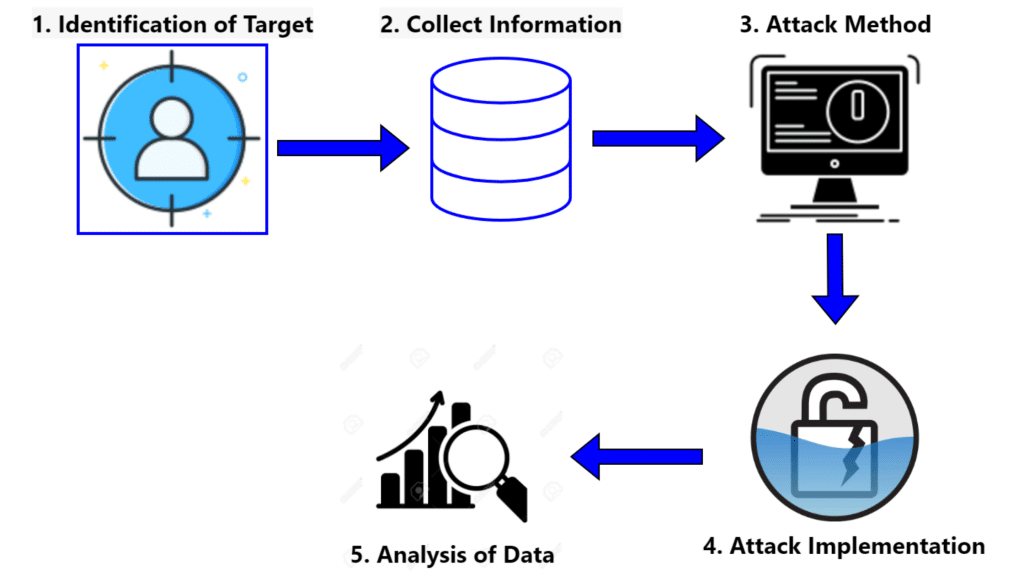

Types d’attaques d’écoute clandestine

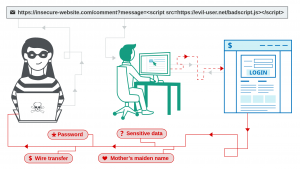

Il existe plusieurs types d’attaques d’écoute électronique, notamment le piratage de ligne, le sniffing de paquets et l’ingénierie sociale. Le piratage de ligne est une méthode courante d’écoute électronique où les cybercriminels interceptent les signaux de communication transitant par les câbles téléphoniques ou Internet. Le sniffing de paquets, quant à lui, consiste à intercepter les paquets de données qui transitent par un réseau informatique. Les cybercriminels peuvent analyser les paquets pour extraire des informations sensibles, telles que les noms d’utilisateur et les mots de passe. L’ingénierie sociale, enfin, consiste à tromper les utilisateurs pour qu’ils divulguent des informations sensibles, telles que des mots de passe ou des informations de carte de crédit.

Signes d’une attaque de piratage de ligne

Il existe plusieurs signes révélateurs qu’une personne peut être victime d’une attaque de piratage de ligne. Par exemple, si vous entendez des bruits de fond, des échos ou des clics pendant vos appels téléphoniques, cela peut indiquer que votre ligne est piratée. Si vous remarquez que votre ordinateur ou votre réseau est lent ou qu’il y a des connexions inexpliquées, cela peut également indiquer que votre système est compromis. Si vous pensez que vous êtes victime d’une attaque de piratage de ligne, il est important de prendre des mesures immédiates pour protéger vos données.

Comment prévenir l’écoute clandestine ?

Il existe plusieurs mesures que vous pouvez prendre pour protéger votre vie privée numérique contre l’écoute électronique. Tout d’abord, vous devez utiliser des mots de passe forts et uniques pour tous vos comptes en ligne. Évitez d’utiliser des mots de passe simples ou faciles à deviner, car cela facilite le travail des cybercriminels. Utilisez également des outils de chiffrement pour protéger vos communications, tels que les VPN (réseaux privés virtuels), les messageries chiffrées et les appels chiffrés. Enfin, soyez prudent lorsque vous utilisez des réseaux Wi-Fi publics, car ils sont souvent peu sécurisés et peuvent être facilement compromis.

Comparaison entre le piratage de ligne et les autres types d’attaques clandestine

Le piratage de ligne est l’une des formes les plus courantes d’écoute électronique, mais il existe également d’autres types d’attaques de piratage qui peuvent compromettre votre vie privée numérique. Par exemple, le phishing est une méthode courante de piratage où les cybercriminels envoient des e-mails frauduleux pour inciter les utilisateurs à divulguer des informations sensibles, telles que des mots de passe et des informations de carte de crédit. Le ransomware, quant à lui, est un type de logiciel malveillant qui peut chiffrer vos fichiers et vous demander une rançon pour les récupérer. Pour vous protéger contre ces types d’attaques, vous devez prendre des mesures de sécurité similaires, telles que l’utilisation de mots de passe forts et l’installation de logiciels de sécurité.

Exemples réels d’attaques d’écoute clandestine

Il existe de nombreux exemples réels d’attaques d’écoute électronique qui ont eu des conséquences dévastatrices pour les victimes. Par exemple, en 2014, il a été révélé que la NSA avait mis en place un programme de surveillance de masse pour intercepter les communications de millions de personnes dans le monde entier. En 2016, des hackers ont piraté le compte Twitter du PDG de la société de sécurité informatique Kaspersky Lab et ont publié des informations sensibles en ligne. En 2018, il a été révélé que des hackers chinois avaient infiltré les serveurs de la chaîne de fourniture d’Apple et avaient volé des données sensibles.

L’écoute clandestine et les lois sur la vie privée

Dans de nombreux pays, l’écoute électronique est illégale sans le consentement des parties concernées. Aux États-Unis, par exemple, l’écoute électronique sans mandat est considérée comme une violation du quatrième amendement de la Constitution. En Europe, la protection de la vie privée est protégée par le règlement général sur la protection des données (RGPD), qui réglemente la collecte, le traitement et le stockage des données personnelles.

Que faire si vous soupçonnez un piratage de ligne ?

Si vous soupçonnez que votre ligne est piratée, il est important de prendre des mesures immédiates pour protéger vos données. Tout d’abord, vous devez contacter votre fournisseur de services de télécommunications pour signaler le problème. Ensuite, vous devez changer tous vos mots de passe et activer l’authentification à deux facteurs pour tous vos comptes en ligne. Enfin, vous devez installer un logiciel de sécurité pour détecter et supprimer les logiciels malveillants de votre système.

Conclusion

L’écoute électronique est une menace croissante pour notre vie privée numérique, mais il existe des mesures que nous pouvons prendre pour nous protéger contre cette forme de piratage. En utilisant des mots de passe forts et uniques, en chiffrant nos communications et en évitant les réseaux Wi-Fi publics, nous pouvons réduire le risque d’une attaque d’écoute électronique. Si vous soupçonnez que votre ligne est piratée, il est important de prendre des mesures immédiates pour protéger vos données et signaler le problème à votre fournisseur de services de télécommunications. En restant vigilant et en prenant des mesures proactives, nous pouvons protéger notre vie privée numérique contre les attaques d’écoute électronique et autres formes de piratage.

0 commentaires