Dans le monde de la cybersécurité, l’injection SQL est une technique de piratage courante utilisée pour exploiter les vulnérabilités des applications web. Les attaques d’injection SQL peuvent causer des dommages importants à un site web, notamment en volant des données sensibles, en modifiant ou en supprimant des données, et en prenant le contrôle du serveur. Cette technique est largement utilisée par les pirates informatiques car elle est relativement facile à exécuter et peut être très efficace. Si vous êtes propriétaire ou développeur de site web, il est impératif que vous compreniez ce qu’est l’injection SQL et comment protéger vos applications contre elle. Dans cet article, nous explorerons tout ce que vous devez savoir sur l’injection SQL, y compris son fonctionnement, les différents types d’attaques et les meilleures pratiques de prévention. Nous plongerons donc dans cette dangereuse technique de piratage.

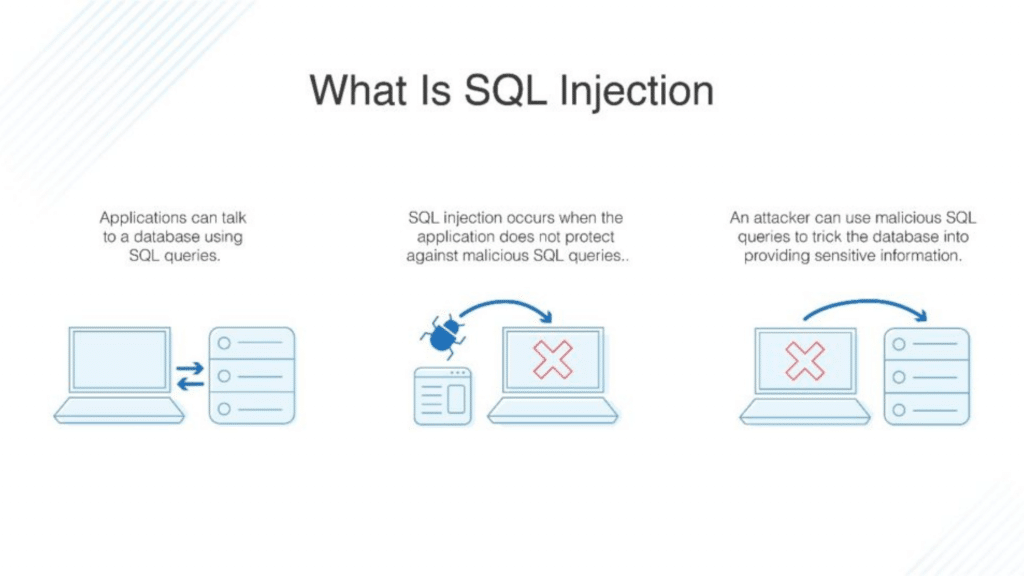

Comment fonctionne l’injection SQL?

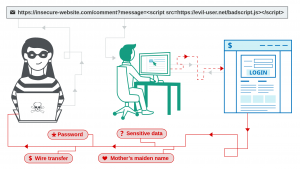

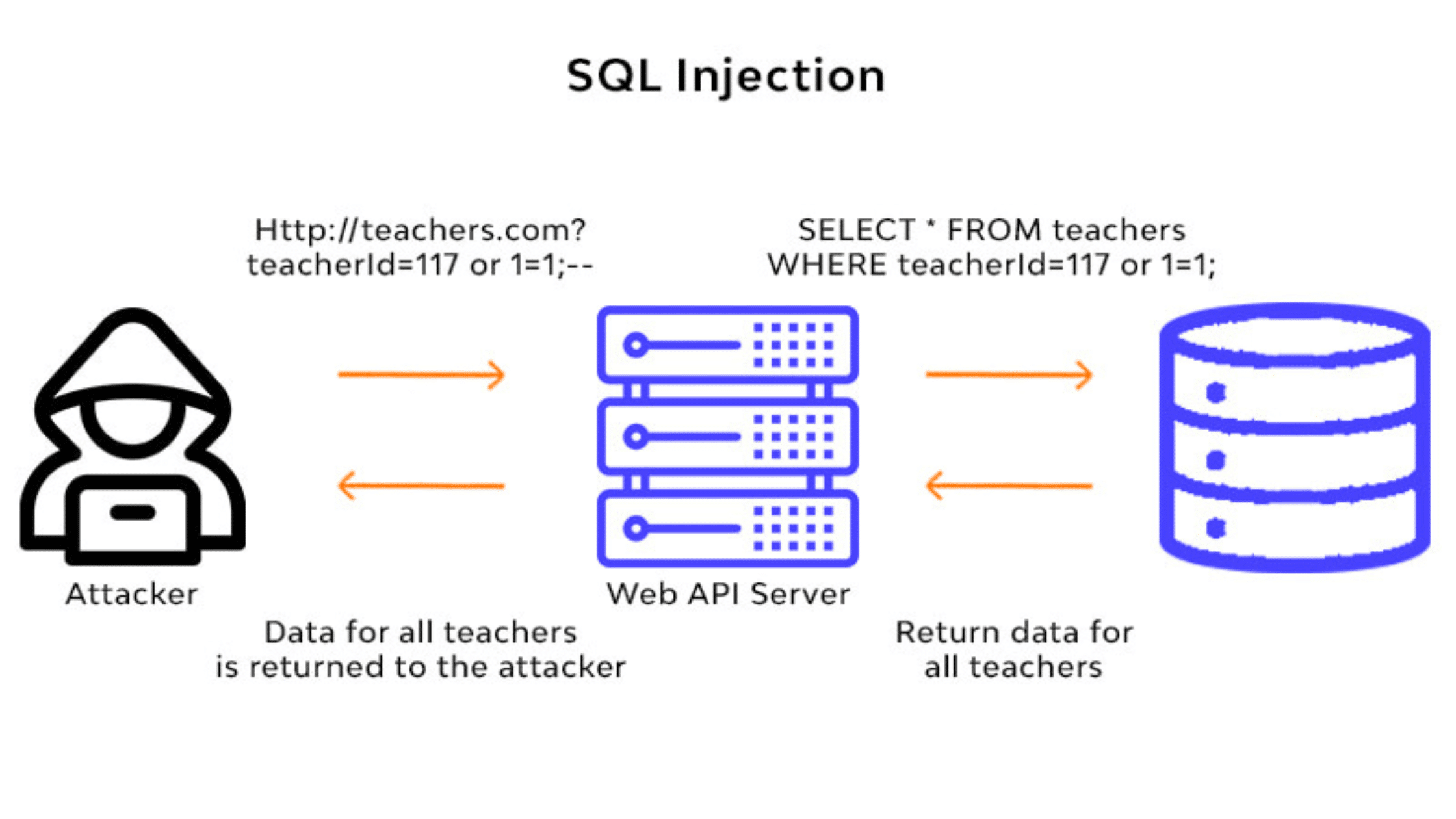

L’injection SQL est une technique de piratage qui consiste à insérer du code malveillant dans une requête SQL. Cette technique est couramment utilisée pour exploiter les vulnérabilités des applications web qui ne vérifient pas correctement les entrées de l’utilisateur. Le code malveillant peut être utilisé pour accéder à des données sensibles, modifier ou supprimer des données, et même prendre le contrôle du serveur. Les pirates informatiques peuvent utiliser cette technique pour voler des informations personnelles telles que des noms d’utilisateur, des mots de passe, des numéros de carte de crédit et des informations de compte bancaire.

Il existe plusieurs types d’injection SQL, notamment l’injection SQL en chaîne, l’injection SQL aveugle et l’injection SQL basée sur les erreurs. L’injection SQL en chaîne est la plus courante et consiste à ajouter du code malveillant à la fin d’une requête SQL. L’injection SQL aveugle est utilisée lorsque l’application ne renvoie pas de messages d’erreur qui pourraient indiquer une vulnérabilité. L’injection SQL basée sur les erreurs est utilisée pour provoquer une erreur dans l’application qui peut révéler des informations sensibles.

Exemples d’attaques d’injection SQL

Voici quelques exemples d’attaques d’injection SQL :

- Un pirate informatique peut saisir une commande SQL malveillante dans un champ de formulaire pour accéder à une base de données.

- Un pirate informatique peut utiliser l’injection SQL pour contourner l’authentification et accéder à un compte utilisateur.

- Un pirate informatique peut utiliser l’injection SQL pour modifier ou supprimer des données dans une base de données.

Techniques de prévention de l’injection SQL

Il existe plusieurs techniques pour prévenir les attaques d’injection SQL, notamment :

- Valider les entrées de l’utilisateur pour s’assurer qu’elles sont conformes aux attentes.

- Utiliser des paramètres préparés pour les requêtes SQL.

- Limiter les autorisations de base de données pour les utilisateurs.

- Mettre à jour régulièrement les logiciels et les applications pour corriger les vulnérabilités connues.

Meilleures pratiques pour sécuriser vos applications web

Voici quelques-unes des meilleures pratiques pour sécuriser vos applications web contre les attaques d’injection SQL :

- Utiliser des outils de sécurité tels que des pare-feu et des scanners de vulnérabilités.

- Former les développeurs et le personnel sur les meilleures pratiques de sécurité.

- Utiliser des outils de surveillance pour détecter les activités suspectes.

- Effectuer des audits de sécurité réguliers pour identifier les vulnérabilités.

Outils pour détecter et prévenir les injections SQL

Il existe plusieurs outils pour détecter et prévenir les attaques d’injection SQL, notamment :

- Les pare-feu d’application web (WAF) qui peuvent bloquer les attaques d’injection SQL.

- Les scanners de vulnérabilités qui peuvent détecter les vulnérabilités de sécurité dans les applications web.

- Les outils de surveillance de la sécurité qui peuvent détecter les activités suspectes.

Idées fausses sur l’injection SQL

Il existe plusieurs idées fausses sur l’injection SQL, notamment :

- L’injection SQL ne peut pas être évitée. En réalité, il existe plusieurs techniques pour prévenir les attaques d’injection SQL.

- Seules les grandes entreprises sont vulnérables aux attaques d’injection SQL. En réalité, toutes les applications web sont vulnérables aux attaques d’injection SQL si elles ne sont pas correctement sécurisées.

Exemples réels d’attaques d’injection SQL

Voici quelques exemples réels d’attaques d’injection SQL :

- En 2017, Equifax a été victime d’une attaque d’injection SQL qui a permis aux pirates informatiques de voler des données sensibles, notamment des numéros de sécurité sociale et des numéros de carte de crédit.

- En 2015, Ashley Madison a été victime d’une attaque d’injection SQL qui a permis aux pirates informatiques de voler des données sensibles, notamment des noms d’utilisateur et des adresses e-mail.

- En 2012, LinkedIn a été victime d’une attaque d’injection SQL qui a permis aux pirates informatiques de voler des mots de passe cryptés.

Conclusion et réflexions finales

L’injection SQL est une technique de piratage courante utilisée pour exploiter les vulnérabilités des applications web. Les attaques d’injection SQL peuvent causer des dommages importants à un site web, notamment en volant des données sensibles, en modifiant ou en supprimant des données, et en prenant le contrôle du serveur. Il est donc impératif de comprendre ce qu’est l’injection SQL et comment protéger vos applications contre elle. En suivant les meilleures pratiques de sécurité et en utilisant des outils de sécurité tels que des pare-feu d’application web et des scanners de vulnérabilités, vous pouvez réduire considérablement le risque d’une attaque d’injection SQL.

0 commentaires